つい先日、大変大きな事件が起こりました。

さて、今回はその「XSS」という言葉について、いろいろとお話をしていきましょう。

おいおい待ってくれよ、「Cross Site Scripting」なら「CSS」じゃないのかい?

なるほど確かにその通り、正しく頭文字を取ればそうなるのですが、一般的にWebサイトに関する言葉で「CSS」といえば「Cascading Style Sheets(カスケーディングスタイルシート)」、つまり見た目を変えるために使われる技術を指す言葉で、それと混同しない様に「Cross」が「X」になっているのです。カッコいいですね。

|

| カラフル! |

クロスサイトスクリプティング (Cross Site Scripting) とは、動的にWebページを生成するアプリケーションのセキュリティ上の不備を意図的に利用し、狭義にはサイト間を横断して悪意のあるスクリプトを混入させること。また、それを許す脆弱性のこと。

ークロスサイトスクリプティング(wikipediaより)

|

| 悪いクライアントです。いかにも悪そうですね |

|

| 悪いデータが送信されました |

|

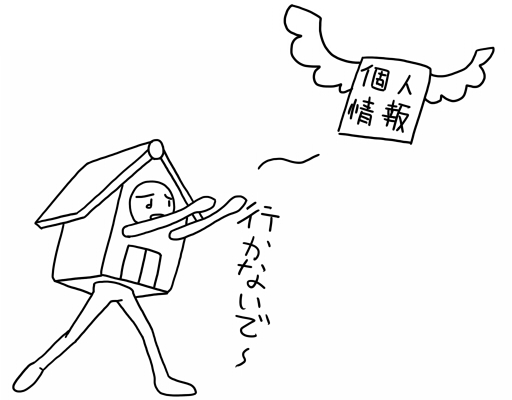

| 個人情報が盗まれるなんてことも?! |

まるで同じことを言っていますが、この場合の「そのまま」はまた若干意味が違います。先程の「見た目を変える」ことを例にとれば、

<span style="font-size:150%;color:red;">「見た目を変える」</span>

とされていれば、文字の色が変わりません。悪いコードも、このように「画面上でテキストに見えるように」することで、動作することを防ぐことが出来ます。